کچھ صارفین دو کمپیوٹرز کے مابین نجی ورچوئل نیٹ ورک بنانے میں دلچسپی رکھتے ہیں۔ کام VPN ٹکنالوجی (ورچوئل پرائیوٹ نیٹ ورک) کا استعمال کرتے ہوئے حاصل کیا گیا ہے۔ رابطے کو کھلی یا بند افادیت اور پروگراموں کے ذریعے نافذ کیا جاتا ہے۔ کامیاب تنصیب اور تمام اجزاء کی تشکیل کے بعد ، طریقہ کار کو مکمل سمجھا جاسکتا ہے ، اور کنکشن محفوظ ہے۔ اگلا ، ہم لینکس کرنل پر مبنی آپریٹنگ سسٹم میں اوپن وی پی این کلائنٹ کے ذریعے ٹیکنالوجی کے نفاذ کے بارے میں تفصیل سے گفتگو کرنا چاہتے ہیں۔

لینکس پر اوپن وی پی این انسٹال کریں

چونکہ زیادہ تر صارفین اوبنٹو کی بنیاد پر تقسیم کا استعمال کرتے ہیں ، لہذا آج ہدایات ان ورژن پر مبنی ہوں گی۔ دوسرے معاملات میں ، آپ اوپن وی پی این کی تنصیب اور ترتیب میں بنیادی فرق محسوس نہیں کریں گے ، جب تک کہ آپ تقسیم کے نحو کی پیروی نہ کریں ، جس کے بارے میں آپ اپنے سسٹم کی سرکاری دستاویزات میں پڑھ سکتے ہیں۔ ہمارا مشورہ ہے کہ آپ ہر عمل کو تفصیل سے سمجھنے کے لئے مرحلہ وار پورے عمل سے اپنے آپ کو واقف کرو۔

یقینی طور پر غور کریں کہ اوپن وی پی این کا کام دو نوڈس (کمپیوٹر یا سرور) کے ذریعے ہوتا ہے ، اس کا مطلب یہ ہے کہ انسٹالیشن اور کنفیگریشن کنیکشن کے تمام شرکاء پر لاگو ہوتی ہے۔ ہماری اگلی گائیڈ خاص طور پر دو وسائل کے ساتھ کام کرنے پر توجہ دے گی۔

مرحلہ 1: اوپن وی پی این انسٹال کریں

بالکل ، آپ کو کمپیوٹر میں تمام ضروری لائبریریوں کو شامل کرکے شروع کرنا چاہئے۔ اس حقیقت کے لئے تیار ہوجائیں کہ کام کو مکمل کرنے کے لئے خصوصی طور پر بلٹ ان OS کا استعمال کیا جائے گا۔ "ٹرمینل".

- مینو کھولیں اور کنسول لانچ کریں۔ آپ یہ بھی ایک اہم امتزاج دباکر کرسکتے ہیں۔ Ctrl + Alt + T.

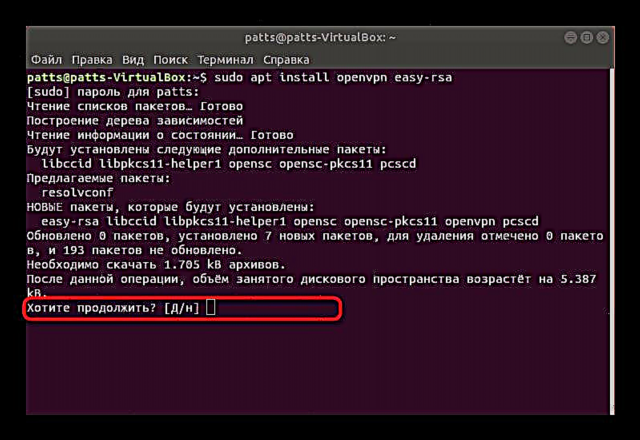

- کمانڈ درج کروائیں

sudo اپٹ انسٹال اوپن وی پی این ایزی آر ایس اےتمام ضروری ذخائر کو انسٹال کرنے کے لئے۔ داخل ہونے کے بعد ، پر کلک کریں داخل کریں. - سپر صارف اکاؤنٹ کے لئے پاس ورڈ کی وضاحت کریں۔ ٹائپنگ کے دوران حروف کو کھیت میں ظاہر نہیں کیا جاتا ہے۔

- مناسب آپشن کو منتخب کرکے نئی فائلوں کے اضافے کی تصدیق کریں۔

اگلے مرحلے میں صرف اسی وقت آگے بڑھیں جب انسٹال دونوں آلات پر ہو۔

مرحلہ 2: ایک سرٹیفیکیشن اتھارٹی کی تشکیل اور تشکیل

تفصیلات کا مرکز عوامی چابیاں چیک کرنے کے لئے ذمہ دار ہے اور مضبوط انکرپشن فراہم کرتا ہے۔ یہ اس آلے پر تشکیل دیا گیا ہے جس کے بعد دوسرے صارف مربوط ہوں گے ، لہذا مطلوبہ پی سی پر کنسول کھولیں اور ان مراحل پر عمل کریں:

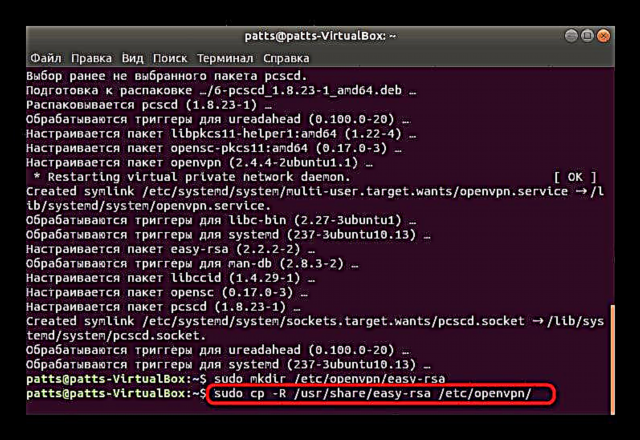

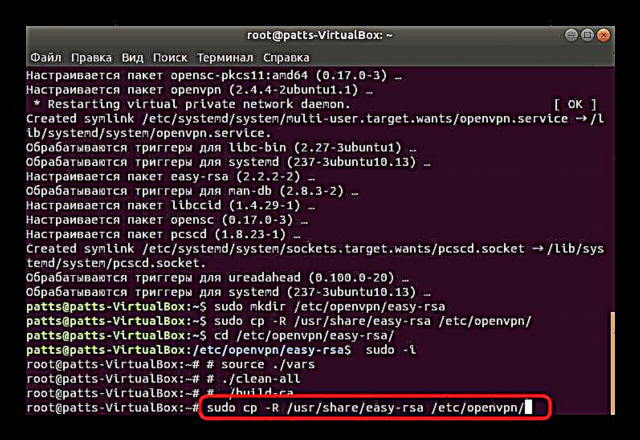

- سب سے پہلے ، ایک فولڈر تمام کلیدوں کو ذخیرہ کرنے کے لئے بنایا گیا ہے۔ آپ اسے کہیں بھی رکھ سکتے ہیں ، لیکن محفوظ جگہ کا انتخاب کرنا بہتر ہے۔ کمانڈ استعمال کریں

sudo mkdir / وغیرہ / openvpn / easy-rsaجہاں / وغیرہ / اوپن وی پی این / آسان آر ایس اے - ایک ڈائریکٹری بنانے کے لئے ایک جگہ. - اس کے بعد ، اس فولڈر میں آسان-آر ایس اے ایڈ آن اسکرپٹس رکھنا ضروری ہے ، اور اس کے ذریعے ہی ہوسکتا ہے

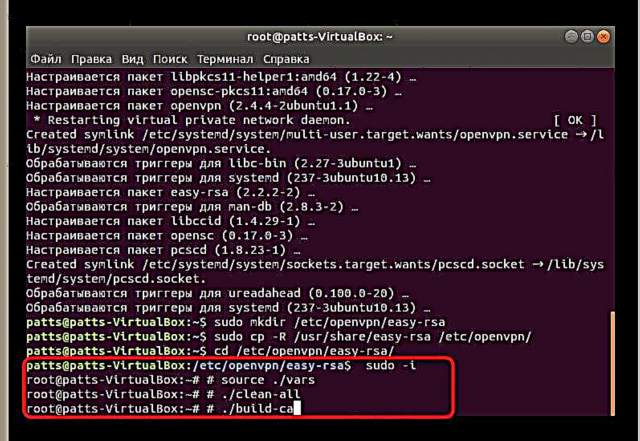

sudo cp -R / usr / share / easy-rsa / etc / openvpn /. - ایک سرٹیفیکیشن اتھارٹی تیار شدہ ڈائریکٹری میں تیار کی گئی ہے۔ پہلے اس فولڈر میں جائیں

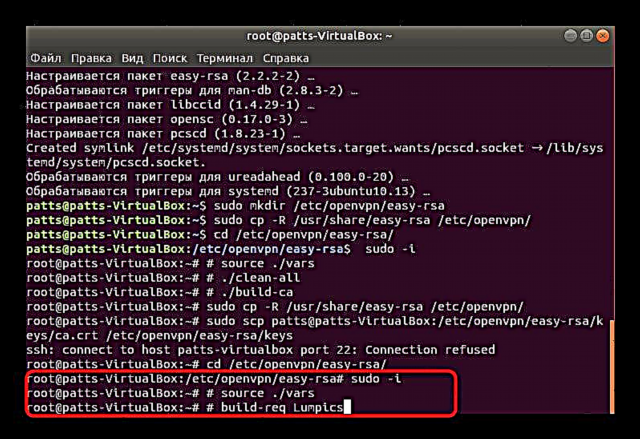

سی ڈی / وغیرہ / اوپن وی پی این / آسان آر ایس اے /. - اس کے بعد فیلڈ میں درج ذیل کمانڈ کو چسپاں کریں:

sudo -i

# ماخذ ./vars

# ./ کلیان-

# ./ بلٹ-

ابھی کے لئے ، سرور کمپیوٹر کو تنہا چھوڑ کر کلائنٹ آلات میں منتقل کیا جاسکتا ہے۔

مرحلہ 3: کلائنٹ سرٹیفکیٹ تشکیل دیں

ذیل میں جن ہدایات سے آپ واقف ہوں گے ان کو ہر موکل کمپیوٹر پر عمل کرنے کی ضرورت ہوگی تاکہ مناسب طریقے سے کام کرنے والے محفوظ کنکشن کو ترتیب دیا جاسکے۔

- کنسول کھولیں اور وہاں کمانڈ لکھیں

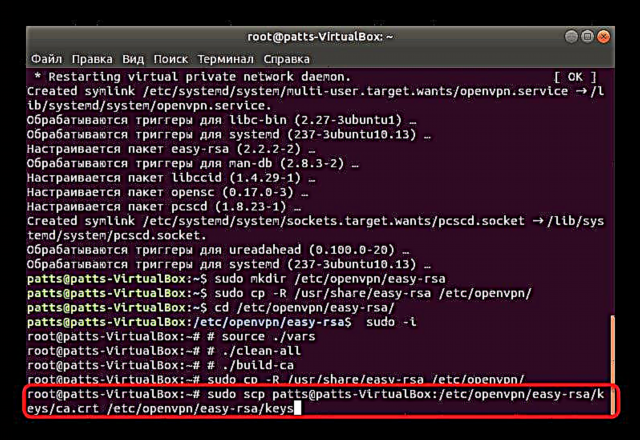

sudo cp -R / usr / share / easy-rsa / etc / openvpn /تمام مطلوبہ ٹول اسکرپٹس کو کاپی کرنے کیلئے۔ - اس سے قبل سرور پی سی پر ایک علیحدہ سرٹیفکیٹ فائل بنائی گئی تھی۔ اب آپ کو اس کی کاپی کرنے اور اسے دوسرے اجزاء کے ساتھ فولڈر میں رکھنے کی ضرورت ہے۔ ایسا کرنے کا آسان ترین طریقہ ٹیم کے ذریعے ہے۔

sudo scp صارف نام @ میزبان: /etc/openvpn/easy-rsa/keys/ca.crt / وغیرہ / openvpn / easy-RSSa / keyجہاں صارف نام @ ہوسٹ - ان آلات کا پتہ جہاں سے ڈاؤن لوڈ کیا جاتا ہے۔ - یہ صرف نجی خفیہ کلید بنانے کے لئے باقی ہے ، تاکہ بعد میں اسے اس کے ذریعے جوڑ دیا جائے۔ اسکرپٹ اسٹوریج فولڈر میں جاکر یہ کریں

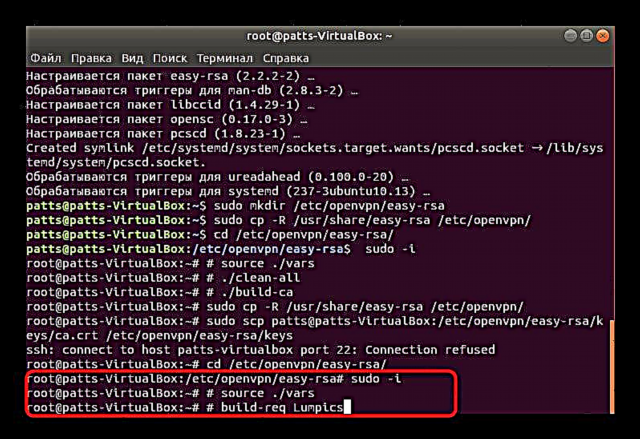

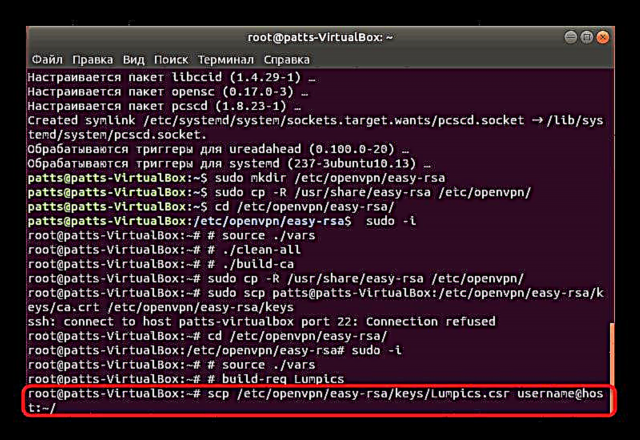

سی ڈی / وغیرہ / اوپن وی پی این / آسان آر ایس اے /. - فائل بنانے کے لئے ، کمانڈ استعمال کریں:

sudo -i

# ماخذ ./vars

# build-req Lumpics

گانٹھ اس معاملے میں ، مخصوص فائل کا نام۔ بنائی گئی کلید کو باقی کلیدوں کے ساتھ ایک ہی ڈائرکٹری میں ہونا چاہئے۔

- اس کے کنکشن کی صداقت کی تصدیق کے ل It سرور آلہ کو ریڈی میڈ ایکسی کلید بھیجنے کے لئے صرف باقی ہے۔ یہ اسی کمانڈ کا استعمال کرتے ہوئے کیا جاتا ہے جس کے ذریعے ڈاؤن لوڈ کیا گیا تھا۔ آپ کو داخل ہونے کی ضرورت ہے

scp /etc/openvpn/easy-rsa/keys/Lumpics.csr صارف نام @ میزبان: ~ /جہاں صارف نام @ ہوسٹ بھیجنے کے لئے کمپیوٹر کا نام ہے ، اور Lumpics.csr - کلید والی فائل کا نام۔ - سرور پی سی پر ، بذریعہ کلید تصدیق کریں

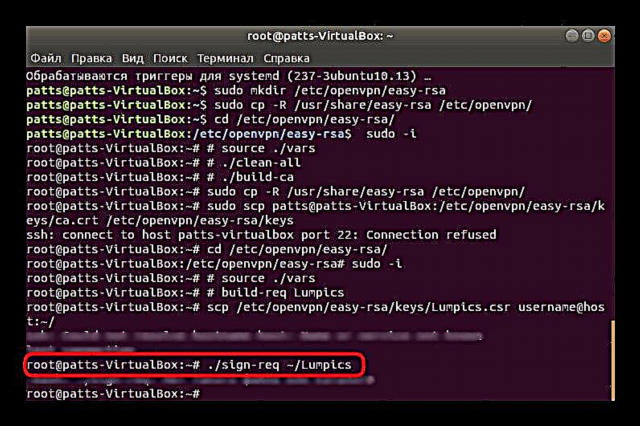

./sign-req ~ / پمپجہاں گانٹھ - فائل کا نام۔ اس کے بعد ، اس کے ذریعہ دستاویز کو واپس کریںsudo scp صارف نام @ میزبان: /home/Lumpics.crt / وغیرہ / openvpn / easy-RSSa / key.

اس پر ، تمام ابتدائی کام مکمل ہوچکا ہے ، یہ صرف اوپن وی پی این کو عام حالت میں لانے کے لئے باقی ہے اور آپ ایک یا زیادہ مؤکلوں کے ساتھ نجی انکرپٹڈ کنکشن استعمال کرنا شروع کرسکتے ہیں۔

مرحلہ 4: اوپن وی پی این تشکیل دیں

اگلی گائیڈ کلائنٹ اور سرور دونوں کا احاطہ کرے گی۔ ہم ہر چیز کو اعمال کے مطابق تقسیم کریں گے اور مشینوں میں تبدیلیوں کے بارے میں متنبہ کریں گے ، لہذا آپ کو صرف ہدایات پر عمل کرنا ہوگا۔

- پہلے کمانڈ کا استعمال کرتے ہوئے سرور پی سی پر کنفیگریشن فائل بنائیں

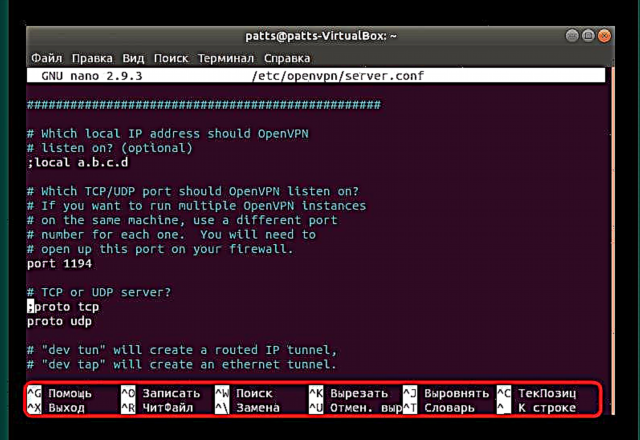

zcat /usr/share/doc/openvpn/example/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf. کلائنٹ ڈیوائسز کی تشکیل کرتے وقت ، یہ فائل بھی الگ سے بنانی ہوگی۔ - پہلے سے طے شدہ اقدار کو چیک کریں۔ جیسا کہ آپ دیکھ سکتے ہیں ، بندرگاہ اور پروٹوکول معیاری جیسا ہی ہے ، لیکن کوئی اضافی پیرامیٹر نہیں ہیں۔

- ایڈیٹر کے ذریعے تشکیل شدہ فائل چلائیں

sudo نانو /etc/openvpn/server.conf. - ہم تمام اقدار کو تبدیل کرنے کی تفصیلات میں نہیں جائیں گے ، کیونکہ کچھ معاملات میں وہ انفرادی ہوتے ہیں ، لیکن فائل میں معیاری لائنیں ضرور موجود ہوں گی ، اور اسی طرح کی تصویر اس طرح دکھائی دیتی ہے۔

پورٹ 1194

پروٹو یو ڈی پی

comp-lzo

دیو ٹون

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

ٹوپولوجی سب نیٹ

سرور 10.8.0.0 255.255.255.0

ifconfig-પૂول برقرار رہنا ipp.txtتمام تبدیلیاں مکمل ہونے کے بعد ، ترتیبات کو محفوظ کریں اور فائل کو بند کردیں۔

- سرور حصے کے ساتھ کام مکمل ہو گیا ہے۔ تشکیل شدہ فائل کے ذریعے اوپن وی پی این چلائیں

openvpn /etc/openvpn/server.conf. - اب ہم کلائنٹ آلات پر اتریں۔ جیسا کہ پہلے ہی ذکر کیا جا چکا ہے ، یہاں ایک سیٹنگ فائل بھی بنائی گئی ہے ، لیکن اس بار اس کو پیک نہیں کیا گیا ہے ، لہذا کمانڈ اس طرح دکھائی دیتی ہے۔

sudo cp /usr/share/doc/openvpn/example/sample-config-files/client.conf /etc/openvpn/client.conf. - فائل کو اسی طرح چلائیں جس طرح اوپر دکھایا گیا ہے اور درج ذیل لائنیں شامل کریں:

مؤکل.

دیو ٹون

پروٹو یو ڈی پی

ریموٹ 194.67.215.125 1194

حل - دوبارہ لامحدود

nobind

ثابت قدمی

برقرار رہیں

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

فعل 3جب ترمیم مکمل ہوجائے تو ، اوپن وی پی این شروع کریں:

openvpn /etc/openvpn/client.conf. - کمانڈ درج کروائیں

ifconfigاس بات کو یقینی بنانا کہ سسٹم کام کر رہا ہے۔ دکھائی گئی تمام اقدار میں سے ، ایک انٹرفیس ضرور موجود ہونا چاہئے tun0.

ٹریفک کو ری ڈائریکٹ کرنے اور سرور پی سی پر موجود تمام صارفین کے لئے انٹرنیٹ تک رسائی کو کھولنے کے ل you ، آپ کو مندرجہ ذیل کمانڈ کو ایک ایک کرکے چالو کرنے کی ضرورت ہوگی۔

sysctl -w net.ipv4.ip_forward = 1

iptables -A INPUT -p udp --dport 1194 -j ACCEPT

آئی پی ٹیبلز - I فارورڈ -i tun0 -o eth0 -j ACCEPT

آئی پی ٹیبلز - I فارورڈ -i اخلاقی -02 ٹون-جے ACCEPT

iptables -t nat -A POSTROUTING -o eth0 -j ماسکراڈ

آج کے مضمون میں ، آپ کو سرور اور مؤکل کی طرف اوپن وی پی این کی تنصیب اور ترتیب سے تعارف کرایا گیا تھا۔ ہم آپ کو مشورہ دیتے ہیں کہ درج کردہ اطلاعات پر توجہ دیں "ٹرمینل" اور اگر کوئی ہو تو غلطی کے کوڈ کا مطالعہ کریں۔ اس طرح کے اقدامات سے رابطے میں مزید پریشانیوں سے بچنے میں مدد ملے گی ، کیونکہ مسئلے کا فوری حل پیدا ہونے والے دیگر مسائل کی موجودگی کو روکتا ہے۔